Bruits et autres pollutions du cyberespace : Différence entre versions

(→La curiosité est (parfois) un vilain défaut) |

(→Les bruits et pollutions courants) |

||

| (16 révisions intermédiaires par 5 utilisateurs non affichées) | |||

| Ligne 1 : | Ligne 1 : | ||

| − | '' | + | '''Notions-clés :''' ''[https://groups.diigo.com/group/e_culture/content/tag/arnaque arnaque], [https://groups.diigo.com/group/e_culture/content/tag/spam spam], [https://groups.diigo.com/group/e_culture/content/tag/pourriel pourriel], [https://groups.diigo.com/group/e_culture/content/tag/scam scam], [https://groups.diigo.com/group/e_culture/content/tag/%22lettre+de+J%C3%A9rusalem%22 lettre de Jérusalem], |

| + | [https://fr.wikipedia.org/wiki/Fraude_4-1-9 Fraude 419], | ||

| + | [https://fr.wikipedia.org/wiki/Wikip%C3%A9dia:Canulars canular], | ||

| + | [https://fr.wikipedia.org/wiki/Virus virus], | ||

| + | [https://groups.diigo.com/group/e_culture/content/tag/malware malware], | ||

| + | [https://groups.diigo.com/group/e_culture/content/tag/phishing phishing], | ||

| + | [https://fr.wikipedia.org/wiki/Hame%C3%A7onnage hameçonnage], | ||

| + | [https://groups.diigo.com/group/e_culture/content/tag/%20marketing marketing], | ||

| + | [https://fr.wikipedia.org/wiki/Confidentialit%C3%A9 ''confidentialité''], | ||

| + | [https://en.wikipedia.org/wiki/Newsletter Newsletter], | ||

| + | [http://www.croque-escrocs.fr/ croques-escrocs]''. | ||

| + | |||

| + | '''Profils-clés :''' ''[https://fr.wikipedia.org/wiki/Susan_George_(%C3%A9crivaine) George Susan], | ||

| + | [http://www.babelio.com/livres/George-Le-Rapport-Lugano/241922 ''Rapport Lugano''], | ||

| + | [https://fr.wikipedia.org/wiki/Association_pour_la_taxation_des_transactions_financi%C3%A8res_et_pour_l%27action_citoyenne ''ATTAC''], | ||

| + | [https://en.wikipedia.org/wiki/John_Perry_Barlow ''Barlow John''], | ||

| + | [https://fr.wikipedia.org/wiki/Electronic_Frontier_Foundation ''Electronic Frontier Foundation (EFF)]''. | ||

----- | ----- | ||

| + | Dans la vie quotidienne, pour éviter de perdre son argent, nous avons développé des qualités qui ont fini par devenir des automatismes. Avant un achat : comparer les prix pratiqués dans plusieurs magasins et vérifier l'état de la marchandise. Au paiement : bien contrôler le retour de monnaie. L’arnaque existe aussi sur le web. L'arrivée du numérique a ouvert de nouveaux horizons aux abus en tout genre. Promenons-nous dans les bois virtuels pendant que le loup n'y est pas... | ||

| + | |||

== Les chaînes de lettres == | == Les chaînes de lettres == | ||

| − | + | Les ''chaînes de lettres'' (chain letters en anglais) sont des messages qui circulent entre connaissances (amis, collègues) ou au sein de listes de discussions. Leurs contenus sont variables, mais ils ont pour particularité contraignante d’enjoindre le destinataire à faire suivre ledit message à un maximum de contacts dans son carnet d’adresses. | |

| − | Il s'agit le plus souvent de messages alarmistes, de révélations fracassantes, de dénonciations d'actes répréhensibles, fréquemment aussi d’appels à l'aide ou de jeux-concours. Ils en appellent à la solidarité des internautes (dont vous faites partie) et à leur promptitude à agir en faisant circuler l'information. Certains messages font ainsi plusieurs fois le tour d'internet, pour refaire surface, parfois quelques années plus tard, avec en général un contenu identique voire légèrement modifié. Il convient ici d’éviter l'acte impulsif, principalement sous le coup de l'émotion, | + | Il s'agit le plus souvent de messages alarmistes, de révélations fracassantes, de dénonciations d'actes répréhensibles, fréquemment aussi d’appels à l'aide ou de jeux-concours. Ils en appellent à la solidarité des internautes (dont vous faites partie) et à leur promptitude à agir en faisant circuler l'information. Certains messages font ainsi plusieurs fois le tour d'internet, pour refaire surface, parfois quelques années plus tard, avec en général un contenu identique voire légèrement modifié. Il convient ici d’éviter l'acte impulsif qui conduit, principalement sous le coup de l'émotion, à obéir aux injonctions de l’expéditeur. Les chaînes de lettres sont souvent utilisées pour amasser le plus d'adresses courriels possibles, qui serviront à diffuser de la publicité en masse, ou pire encore, des virus ou des malwares. |

==== Comment débusquer facilement un canular ? ==== | ==== Comment débusquer facilement un canular ? ==== | ||

| − | Certains éléments devraient théoriquement figurer dans un message alarmiste digne d’être pris au sérieux. Ainsi, on vérifiera si le courriel propose des références vérifiables, une adresse de site internet de soutien officiel, des contacts téléphoniques ou la référence à des personnes aisément identifiables. La plupart du temps, ces informations font défaut. Il existe par ailleurs des sites web qui se sont spécialisés dans les canulars du net | + | Certains éléments devraient théoriquement figurer dans un message alarmiste digne d’être pris au sérieux. Ainsi, on vérifiera si le courriel propose des références vérifiables, une adresse de site internet de soutien officiel, des contacts téléphoniques ou la référence à des personnes aisément identifiables. La plupart du temps, ces informations font défaut. Il existe par ailleurs des sites web qui se sont spécialisés dans les canulars du net<ref>[http://www.hoaxbuster.com/ Voir par exemple le site hoaxbuster.com]</ref> et recensent, sur un mode participatif, la plupart de ces arnaques. Avant de cliquer sur l'icône transférer de votre logiciel de messagerie électronique, posez-vous donc les questions évoquées ci-dessus et consultez au moins l’un de ces sites spécialisés. Vous éviterez ainsi de participer à la pollution de l'espace informationnel qu'est internet. |

==== Compilation pastiche de chaînes de lettres et canulars ==== | ==== Compilation pastiche de chaînes de lettres et canulars ==== | ||

| − | + | Un internaute a recensé les canulars qu’il a reçus par courriel ; voici son bilan. | |

| − | + | ||

| − | + | « Bonjour. Je voudrais remercier tous ceux qui m’ont envoyé des chaînes de courriels pendant toute l’année 2011 car, grâce à votre bonté : | |

| − | + | ||

| − | + | 1. J’ai lu 170 fois qu’Hotmail allait supprimer mon compte dans les prochaines semaines ; | |

| − | + | ||

| − | + | 2. J’ai accumulé environ 3 000 ans de malheur et je suis mort plusieurs fois à cause de toutes les chaînes que je n’ai pas transférées ; | |

| − | + | ||

| − | + | 3. Quand je sors de chez le garagiste, je ne regarde personne, car j’ai peur qu’il (ou elle) m’emmène dans un motel, qu’il (ou elle) me drogue et m’enlève un rein pour le revendre sur eBay ; | |

| − | + | ||

| − | + | 4. J’ai versé toutes mes économies sur le compte d’Amy Bruce, une pauvre petite fille qui a été hospitalisée plus de 7 000 fois (curieusement, Amy Bruce, depuis 1995, a toujours 8 ans) ; | |

| + | |||

| + | 5. Mon téléphone cellulaire Nokia gratuit n’est jamais arrivé, pourtant je croyais que Microsoft et Bill Gates les distribuaient parce qu’il y en avait trop ; | ||

| + | |||

| + | 6. J’ai inscrit mon prénom parmi 3 000 autres sur une pétition et j’ai peut-être sauvé ainsi une espèce menacée d’écureuil nain à poil dur en Biélorussie orientale ; | ||

| + | |||

| + | 7. Je connais la recette pour ne plus être seul en amour : il suffit d’écrire le prénom d’une personne sur un papier en pensant très fort à elle puis de se gratter le postérieur en tournant dans le sens des aiguilles d’une montre autour d’une Renault 5GT turbo (pas facile de trouver une R5 à Montréal, croyez-moi !) ; | ||

| + | |||

| + | 8. J’ai lu au moins 25 tomes de tous les préceptes du Dalaï-Lama et j’ai accumulé du bonheur pour les 4690 prochaines années au moins (qui compenseront peut-être les 3 000 ans de malheur récoltés plus haut) ; | ||

| + | |||

| + | 9. Je n’oublie pas les 50 jours et nuits passés à scruter mon écran pour guetter le fameux message qui contenait cet enfoiré de virus dont même Microsoft, Mac Affee, Norton Symantec et Cie étaient incapables de fournir l’antidote et qui, non content de bousiller mon disque dur, risquait au passage de scrapper mon système de son, ma télé HD, ma cafetière et ma rôtisseuse verticale ; | ||

| + | |||

| + | 10. Si vous n'envoyez pas ce courriel dans les dix secondes à au moins 8 500 personnes, un dinosaure venu de l’espace viendra dévorer toute votre famille demain à 17h30<ref>Tu as intérêt à y être, tu verras ça arrivera.</ref>. » | ||

| + | |||

| + | ==La curiosité est (parfois) un vilain défaut== | ||

| + | « L'ingénierie sociale est un terme "fourre-tout" qui désigne l'ensemble des ruses psychologiques utilisées pour encourager les internautes à diminuer leur niveau de vigilance et de sécurité sur la toile. Elles sont employées notamment pour les inciter à ouvrir des pièces jointes dans les courriels, cliquer sur un bouton, suivre un lien, ou remplir un formulaire avec des informations personnelles sensibles<ref>[http://www.infinigate.ch/fileadmin/user_upload/CH/Data/Sophos/whitepapers/fr/Sophos-security-threat-report-2011-wpfr_FR.pdf Rapport Sophos 2011 sur les menaces à la sécurité, p. 7.]</ref> ». L’ingénierie sociale se nourrit des émotions humaines et met à profit la kyrielle de technologies modernes disponibles afin de susciter la curiosité de l’utilisateur. Celui-ci, mené par son désir de découvrir ce qui se cache derrière tel lien ou pièce jointe, en oublie la prudence. | ||

| + | |||

| + | ==L’entreprise du pourriel== | ||

| + | Un spam ou pourriel est un courriel non désiré, expédié par une entreprise commerciale qui vante les mérites d’un produit ou d’un service. 3,4 millions de courriels sont envoyés dans le monde chaque seconde, soit 107 000 milliards par an. Plus de trois quarts d’entre eux sont des spams. Vente de Viagra, casino à prix cassé... Leur raison d’être ? Les milliers de dollars qu’ils génèrent. Cette catégorie de courriel propose généralement un lien direct vers la page dédiée à la vente. 11 % des spammés cliquent sur ce lien<ref>[http://www.maawg.org/system/files/2010_MAAWG-Consumer_Survey.pdf 2010 MAAWG Email Security Awareness and Usage Report, Ipsos (2010).]</ref>, et 3,1 % d’entre eux achètent le produit ou le service proposé... C’est en partie à cause de ce taux de réussite confortable que le phénomène du spam ne s’épuise pas. | ||

| + | |||

| + | Un néophyte pensera qu'il lui suffit de répondre à son interlocuteur (présumé) qu'il ne désire plus recevoir ses sollicitations. Erreur ! Les auteurs de tels méfaits se frottent les mains car ces réactions attestent qu'il y a bien un interlocuteur derrière l'adresse en question. Ils conservent alors d'autant plus précieusement l’adresse en question en prévision d’usages ultérieurs (de nouveaux spams ou la revente de fichiers d'adresses validées). | ||

| + | |||

| + | Pour éviter les attaques juridiques, il arrive fréquemment que les annonceurs publicitaires fassent appel à des spammeurs agissant depuis des territoires où la législation ne reconnaît pas le spam comme illégal. Ceci faute d'un code pénal assez rigoureux, parfois par pur laxisme, ou alors car ces pays ont d’autres urgences politiques à affronter. De tels envois sont profondément malhonnêtes (ils jouent sur la naïveté de l’utilisateur) et pollueurs (en raison de l’énergie dépensée pour l’envoi et par le filtre anti-spam). Face à des perspectives financières alléchantes, ces arguments ne pèsent hélas pas lourd. | ||

| + | |||

| + | Pour combattre le spam, il est donc recommandé en premier lieu de ne jamais y répondre : l'auteur reçoit bien les réponses, mais ne leur réserve pas l’accueil qu’escompterait le destinataire naïf. Il arrive aussi fréquemment que l'auteur apparent (le champ expéditeur) ne soit pas du tout celui qui a expédié le message. C'est alors un innocent qui reçoit votre message de mécontentement et peut-être des centaines d'autres d'internautes se trouvant dans un cas analogue au vôtre. | ||

| + | |||

| + | Pour contrer le spam, il est surtout important d'utiliser un système anti-spam. De telles solutions sont parfois proposées par les fournisseurs de services d'hébergement de courriel. Les logiciels de messageries électroniques proposent également de marquer les messages indésirables comme tels. Ainsi, des systèmes vont déceler de manière préventive les messages susceptibles à l'avenir d'être indésirables. | ||

| + | |||

| + | Dans son livre Le Rapport Lugano<ref>Le rapport Lugano, Susan George, Fayard (2000).</ref>, Susan George, militante d'ATTAC<ref>Association pour la taxation des transactions financières et pour l'action citoyenne.</ref> et citoyenne altermondialiste engagée, propose la tenue d’une réunion de délégués des principales entreprises servant les intérêts privés des groupes oligarchiques. Cette réunion aurait pour ordre du jour la définition des principaux risques susceptibles de réduire le degré de contrôle de ces multinationales sur les ressources planétaires. | ||

| + | |||

| + | John Barlow, fondateur de l'EFF (Fondation des frontières électroniques ou Electronic Frontier Foundation), explique que face à cette minorité contrôlant et privatisant les ressources terrestres, internet (le cinquième pouvoir) est devenu le dernier refuge de l’esprit : le seul espace où les citoyens peuvent s’exprimer vraiment librement et former des propositions alternatives dans tous les domaines de la production et de la consommation. | ||

| + | |||

| + | Or, à la différence des autres arnaques, plus artisanales, le pourriel se distingue par sa dimension industrielle. La minorité des puissants, inquiète de perdre une part du contrôle qu’elle exerce, s’efforce en effet de jeter le discrédit sur le nouvel outil. Avec succès : la pollution du cyberespace par l’industrie du spam diminue naturellement la valeur d’usage d’internet. Plus le spam prolifère, plus le niveau de l’information circulant sur le web s’affaiblit, au bénéfice des pouvoirs en place. | ||

| + | |||

| + | '''L'impact indirect du spam''' | ||

| + | |||

| + | En accroissant le risque de perte des courriels honnêtes induit par les filtres anti-spams (leur simple usage ou leur engorgement, voire leur contournement), le pourriel réduit aussi la marge d’utilisation des serveurs de courriels indépendants : il est très difficile de gérer une telle quantité de bruit numérique. | ||

| + | |||

| + | '''Spam, Spam, Spam, Spam, lovely Spam, wonderful Spam''' | ||

| + | |||

| + | Découvrez sur netizen3.org<ref>[http://www.netizen3.org/ www.netizen3.org]</ref> la vidéo des Monty Python, les comiques britanniques des années 1970, intitulée Spam<ref>Vidéo [https://www.youtube.com/watch?v=M_eYSuPKP3Y Spam] des Monty Python sur YouTube.</ref>. Elle a inspiré aux pionniers du numérique la dénomination anglo-saxonne du pourriel : SPAM ! | ||

| + | |||

| + | ==Scam alias Fraude 419== | ||

| + | Un député au parlement du canton de Vaud, en Suisse, a été victime d’une version actualisée de cette lettre édifiante<ref>[http://archives.24heures.ch/vaud-regions/actu-vaud-regions/depute-nyonnais-kidnappe-togo-2011-02-24 Un député vaudois kidnappé au Togo, 24 heures (article paru le 24.02.2011).]</ref>. Tombé dans une arnaque par e-mail, il a pris l'avion jusqu'en Afrique pour faire ce qu'il croyait être une bonne affaire de transfert de fonds sur son compte ; il a été séquestré pendant quarante-huit heures par une bande d'escrocs et a dû s'acquitter d'une rançon transférée au Togo. Attiré par une histoire montée de toutes pièces qui lui semblait plausible, et peut-être appâté par l'idée de gagner de l'argent, le député finit par confesser : « Je me suis laissé avoir par une arnaque, c'était invraisemblable ! ». Scam, arnaque nigériane, Fraude 419 : autant de termes pour désigner une escroquerie bien huilée. | ||

| + | |||

| + | Le phénomène brasse chaque année, depuis l’arrivée des technologies modernes, des milliards de dollars. Il se présente sous la forme d’un courriel dans lequel un correspondant, souvent originaire d’un pays africain, explique qu’il possède un pécule de quelques millions de dollars sur un compte bancaire (suisse, allemand, monégasque,...). Il souhaite transférer cet argent, souvent acquis frauduleusement ou servant une bonne cause, sur un compte étranger existant. | ||

| + | |||

| + | Il vous propose ainsi de faire affaire avec lui moyennant un pourcentage sur la somme totale lui appartenant. Suspendue au bout d’un fil inatteignable, aussi tentante que la carotte pour l’âne, l’offre débouche souvent sur un premier versement de la part de sa cible pour couvrir les frais de dossier ou de transfert. Il lui est alors rapidement demandé de verser d'autres petits montants supplémentaires. Avant même d’avoir compris l’arnaque, la victime est délestée d’une partie de sa cagnotte. La transaction s'achève soit lorsque le malheureux pigeon n'a plus les moyens d'avancer les frais annexes réclamés, soit lorsqu’il se rend compte qu'il a fait l’objet d'une arnaque en bonne et due forme et jure, mais un peu tard, qu’on ne l’y reprendra plus. | ||

| + | |||

| + | '''L’ancêtre du Scam : lettre de Jérusalem''' | ||

| + | Ce qu'on appelle aujourd'hui scam renvoie à une très ancienne escroquerie du XVIIIe siècle. Elle portait le nom de Lettre de Jérusalem. Souvent rédigées à une échelle quasiment industrielle par des détenus, ces lettres rivalisaient d'épisodes romanesques et se présentaient en général sous la forme suivante : | ||

| + | |||

| + | « Monsieur, poursuivi par les révolutionnaires, M. le vicomte de ***, M. le comte de ***, M. le marquis de *** (on prenait soin de choisir le nom d'une personnalité connue et récemment proscrite), au service duquel j'étais en qualité de valet de chambre, prit le parti de se dérober par la fuite à la rage de ses ennemis ; nous nous sauvâmes, nous pûmes cependant sauver un petit coffre contenant les bijoux de Madame, et 30 000 francs en or ; mais, dans la crainte d'être arrêtés, nantis de ces objets, nous enfouîmes notre trésor, puis ensuite nous nous déguisâmes, nous entrâmes dans votre ville et allâmes loger à l'hôtel de ***. […] Vous connaissez sans doute les circonstances qui accompagnèrent l'arrestation de mon vertueux maître, ainsi que sa triste fin. Plus heureux que lui, il me fut possible de gagner l'Allemagne, mais, bientôt assailli par la plus affreuse misère, je me déterminai à rentrer en France. Je fus arrêté et conduit à Paris ; trouvé nanti d'un faux passeport, je fus condamné à la peine des fers. | ||

| + | |||

| + | Dans la position cruelle où je me trouve, je crois pouvoir, sans mériter le moindre blâme, me servir d'une partie de la somme enfouie près de votre ville. Parmi plusieurs noms que nous avions recueillis, mon maître et moi, à l'hôtel, je choisis le vôtre. Je n'ai pas l'honneur de vous connaître personnellement, mais la réputation de probité et de bonté dont vous jouissez dans votre ville m'est un sûr garant que vous voudrez bien vous acquitter de la mission dont je désire vous charger, et que vous vous montrerez digne de la confiance d'un pauvre prisonnier qui n'espère qu'en Dieu et en vous. Veuillez, Monsieur, me faire savoir si vous acceptez ma proposition. Si j'étais assez heureux pour qu'elle vous convînt, je trouverais les moyens de vous faire parvenir le plan, de sorte qu'il ne vous resterait plus qu'à déterrer la cassette ; vous garderiez le contenu entre vos mains ; seulement vous me feriez tenir ce qui me serait nécessaire pour alléger ma malheureuse position. Je suis […]. » | ||

| + | |||

| + | ==Opt-in / opt-out== | ||

| + | Ce sont des spams pour certains, pour d’autres des eBulletins, plus communément appelés newsletters. Que signifient opt-in et opt-out ? | ||

| + | |||

| + | '''Opt-in''' | ||

| + | |||

| + | L’utilisateur choisit explicitement et en toute conscience de donner son adresse courriel à un site (souvent commercial) pour obtenir régulièrement des informations et autres nouveautés. Le double opt-in est la variante la plus sécurisée : vous entrez votre adresse électronique dans un formulaire, puis recevez un message vous demandant de confirmer votre volonté de vous abonner à ladite liste. Enfin vous y répondez conformément aux instructions afin de finaliser votre abonnement (souvent en suivant un lien sur le web). Sans réponse de votre part, vous ne devriez plus recevoir de messages de cet expéditeur, ce qui évite qu’un importun entre votre adresse dans le formulaire à votre insu. Seul le double opt-in est reconnu comme valide et honnête par les professionnels sérieux du marketing en ligne. Lors d’un opt-in passif, l’utilisateur choisit implicitement de faire partie de la liste de diffusion d’un site. Bien souvent, dans le formulaire d'inscription, une petite case est déjà cochée qui atteste de son accord à recevoir de futurs messages. | ||

| + | |||

| + | '''Opt-out''' | ||

| + | |||

| + | L’opt-out désigne les systèmes de diffusion d'information par courriel qui vous inscrivent sur leurs listes a priori et vous laissent vous désinscrire si vous n'êtes pas intéressé par leurs informations. Là aussi, plusieurs variantes sont possibles. Lorsque l’utilisateur choisit de ne pas ou plus recevoir d’e‑mails provenant de cet expéditeur en cochant une case ou un lien allant dans ce sens, on parle d’opt-out actif. En revanche, l’opt-out passif ne peut s’effectuer qu’après avoir reçu les courriels non requis. Cette dernière variante est très proche du spam. | ||

| + | |||

| + | ==Le phishing== | ||

| + | Le phishing, ou hameçonnage, illustre parfaitement, dans l’environnement numérique, l’expression mordre à l’hameçon. Vous recevez un message dont l'auteur se fait passer pour un service auquel vous pourriez avoir souscrit. Il s'agit souvent de services de banque ou de marchands en ligne à qui vous vouez généralement une grande confiance. Le message invoque un incident qui vous obligerait à vous (re-)connecter urgemment sur leur site, via un lien placé dans le corps du message. Si vous suivez le lien, votre navigateur ouvrira une page qui ressemble à s'y méprendre au site de l'organisme dont le message est censé émaner. | ||

| + | |||

| + | Cependant, si vous entrez vos codes habituels (identifiant et mot de passe), vous ne serez pas connecté au site en question mais à un leurre chargé de moissonner les codes personnels pour les exploiter en usurpant les identités. Nous n'avons pas essayé de mordre à l'hameçon pour vous dire ce qui se passerait dans un tel cas. Si cela vous est arrivé, merci de prendre contact avec nous pour nous livrer votre témoignage, qui pourrait être publié dans une version ultérieure de cet article. | ||

| + | |||

| + | Le phishing est une méthode très agressive qui joue entièrement sur la crédulité des utilisateurs. Voici quelques informations à connaître pour éviter d’être « pêché-e ». Tout d’abord ces messages commencent quasi-généralement par « che(è)r(e) client-e » (ou autre formule du même type), au lieu d'indiquer vos nom et prénom (voire votre numéro de client ou de compte). On veillera ensuite à entrer soi-même l’adresse URL plutôt que de cliquer sur le lien fourni. Comme celui-ci a sans doute été détourné, le risque de vol d’informations personnelles est très élevé. Les sites web employés pour le phishing ne sont pas ceux des organismes dont ils usurpent l’identité ; si vous suivez le lien fourni, vous constaterez que l'adresse URL n'est pas celle par laquelle vous accédez habituellement à ces services. Enfin, la présence d’un cadenas à côté de l'adresse URL confirmera un cryptage de la page et donc une sécurité plus grande. | ||

| + | |||

| + | ==Les croque-escrocs<ref>[http://www.croque-escrocs.fr/ www.croque-escrocs.fr]</ref>== | ||

| + | Les croque-escrocs sont des internautes bienveillants qui traquent les expéditeurs de scam avec patience et en simulant une grande naïveté. Leur objectif est de leur faire perdre beaucoup de temps, d'utiliser les mêmes pratiques qu'eux pour les décourager de recommencer. Mais ils ont surtout pour ambition de réussir à les démasquer et à les dénoncer. Il existe une communauté anglophone assez organisée (419eater, les mangeurs de 419)<ref>[http://www.419eater.com/ www.419eater.com]</ref> qui propose un forum de discussion, des conseils pour ceux qui veulent se lancer dans la chasse aux scammeurs et un programme de mentorat pour se faire épauler pendant ses premiers pas de mangeur de 419... | ||

| + | |||

| + | ==Vertu de prudence== | ||

| + | Depuis l'arrivée d'internet, la probabilité de se faire cambrioler a été amplifiée. Attention aujourd'hui à bien considérer la nouvelle dimension qu’ont prise les réseaux sociaux : il est arrivé à certains utilisateurs de Facebook de publier sur leur mur les dates de leur absence et, surprise, de retrouver à leur retour de vacances leur habitation visitée et vidée. Il existe encore bien d’autres arnaques nouvelles et évolutives. | ||

| + | |||

| + | Comme dans toute région où l'on est nouveau venu, il existe quelques codes, habitudes et réflexes de vigilance à adopter. « Rien n'est bon ou mauvais en soi, tout dépend de notre pensée » : la sagesse de Shakespeare est toujours d’actualité à l'heure du numérique. Elle rappelle l'importance de bien savoir jongler entre le risque et l’opportunité. | ||

== Les bruits et pollutions courants == | == Les bruits et pollutions courants == | ||

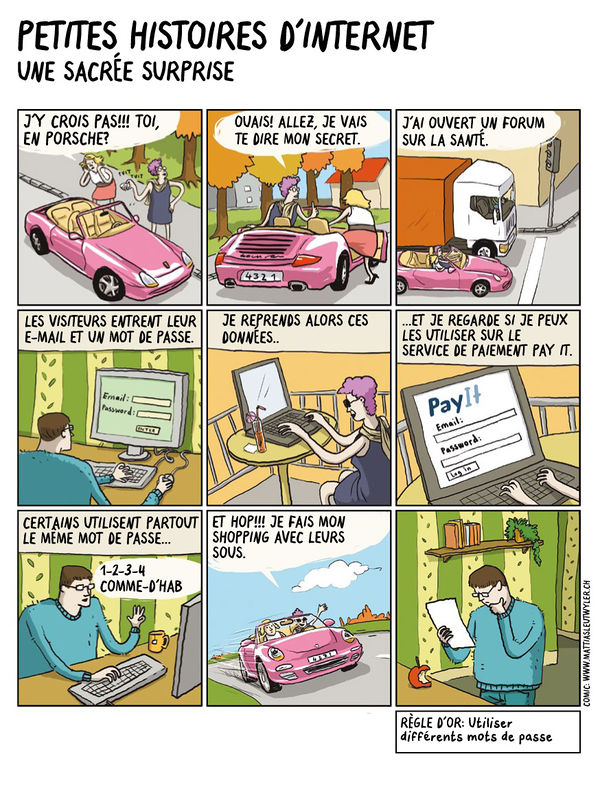

| − | Comme dans l'Amazonie, on trouve | + | Comme dans l'Amazonie, on trouve aussi dans ses courriels des serpents, moustiques et araignées. Pour profiter du paysage sans piqûre ni morsure, voici un petit guide des créatures locales (types de courriel). [[Fichier:petiteshistoires3.jpg|600px|right]] |

| Ligne 30 : | Ligne 128 : | ||

| style="background-color:#00cccc;border-top:0.05pt solid #000000;border-bottom:0.05pt solid #000000;border-left:0.05pt solid #000000;border-right:none;padding:0.097cm;"| <center>'''Pourquoi vous ? '''</center> | | style="background-color:#00cccc;border-top:0.05pt solid #000000;border-bottom:0.05pt solid #000000;border-left:0.05pt solid #000000;border-right:none;padding:0.097cm;"| <center>'''Pourquoi vous ? '''</center> | ||

| style="background-color:#00cccc;border-top:0.05pt solid #000000;border-bottom:0.05pt solid #000000;border-left:0.05pt solid #000000;border-right:none;padding:0.097cm;"| <center>'''Dans quel but ? '''</center> | | style="background-color:#00cccc;border-top:0.05pt solid #000000;border-bottom:0.05pt solid #000000;border-left:0.05pt solid #000000;border-right:none;padding:0.097cm;"| <center>'''Dans quel but ? '''</center> | ||

| − | | style="background-color:#00cccc;border-top:0.05pt solid #000000;border-bottom:0.05pt solid #000000;border-left:0.05pt solid #000000;border-right:none;padding:0.097cm;"| <center>'''Que faire? '''</center> | + | | style="background-color:#00cccc;border-top:0.05pt solid #000000;border-bottom:0.05pt solid #000000;border-left:0.05pt solid #000000;border-right:none;padding:0.097cm;"| <center>'''Prévenir : Que faire? '''</center> |

| − | | style="background-color:#00cccc;border:0.05pt solid #000000;padding:0.097cm;"| <center>'''Que faire? '''</center> | + | | style="background-color:#00cccc;border:0.05pt solid #000000;padding:0.097cm;"| <center>'''Guérir : Que faire? '''</center> |

|- | |- | ||

| Ligne 69 : | Ligne 167 : | ||

|} | |} | ||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

== Notes et références == | == Notes et références == | ||

<references/> | <references/> | ||

Version actuelle datée du 29 août 2016 à 16:18

Notions-clés : arnaque, spam, pourriel, scam, lettre de Jérusalem, Fraude 419, canular, virus, malware, phishing, hameçonnage, marketing, confidentialité, Newsletter, croques-escrocs.

Profils-clés : George Susan, Rapport Lugano, ATTAC, Barlow John, Electronic Frontier Foundation (EFF).

Dans la vie quotidienne, pour éviter de perdre son argent, nous avons développé des qualités qui ont fini par devenir des automatismes. Avant un achat : comparer les prix pratiqués dans plusieurs magasins et vérifier l'état de la marchandise. Au paiement : bien contrôler le retour de monnaie. L’arnaque existe aussi sur le web. L'arrivée du numérique a ouvert de nouveaux horizons aux abus en tout genre. Promenons-nous dans les bois virtuels pendant que le loup n'y est pas...

Sommaire

Les chaînes de lettres[modifier]

Les chaînes de lettres (chain letters en anglais) sont des messages qui circulent entre connaissances (amis, collègues) ou au sein de listes de discussions. Leurs contenus sont variables, mais ils ont pour particularité contraignante d’enjoindre le destinataire à faire suivre ledit message à un maximum de contacts dans son carnet d’adresses.

Il s'agit le plus souvent de messages alarmistes, de révélations fracassantes, de dénonciations d'actes répréhensibles, fréquemment aussi d’appels à l'aide ou de jeux-concours. Ils en appellent à la solidarité des internautes (dont vous faites partie) et à leur promptitude à agir en faisant circuler l'information. Certains messages font ainsi plusieurs fois le tour d'internet, pour refaire surface, parfois quelques années plus tard, avec en général un contenu identique voire légèrement modifié. Il convient ici d’éviter l'acte impulsif qui conduit, principalement sous le coup de l'émotion, à obéir aux injonctions de l’expéditeur. Les chaînes de lettres sont souvent utilisées pour amasser le plus d'adresses courriels possibles, qui serviront à diffuser de la publicité en masse, ou pire encore, des virus ou des malwares.

Comment débusquer facilement un canular ?[modifier]

Certains éléments devraient théoriquement figurer dans un message alarmiste digne d’être pris au sérieux. Ainsi, on vérifiera si le courriel propose des références vérifiables, une adresse de site internet de soutien officiel, des contacts téléphoniques ou la référence à des personnes aisément identifiables. La plupart du temps, ces informations font défaut. Il existe par ailleurs des sites web qui se sont spécialisés dans les canulars du net[1] et recensent, sur un mode participatif, la plupart de ces arnaques. Avant de cliquer sur l'icône transférer de votre logiciel de messagerie électronique, posez-vous donc les questions évoquées ci-dessus et consultez au moins l’un de ces sites spécialisés. Vous éviterez ainsi de participer à la pollution de l'espace informationnel qu'est internet.

Compilation pastiche de chaînes de lettres et canulars[modifier]

Un internaute a recensé les canulars qu’il a reçus par courriel ; voici son bilan.

« Bonjour. Je voudrais remercier tous ceux qui m’ont envoyé des chaînes de courriels pendant toute l’année 2011 car, grâce à votre bonté :

1. J’ai lu 170 fois qu’Hotmail allait supprimer mon compte dans les prochaines semaines ;

2. J’ai accumulé environ 3 000 ans de malheur et je suis mort plusieurs fois à cause de toutes les chaînes que je n’ai pas transférées ;

3. Quand je sors de chez le garagiste, je ne regarde personne, car j’ai peur qu’il (ou elle) m’emmène dans un motel, qu’il (ou elle) me drogue et m’enlève un rein pour le revendre sur eBay ;

4. J’ai versé toutes mes économies sur le compte d’Amy Bruce, une pauvre petite fille qui a été hospitalisée plus de 7 000 fois (curieusement, Amy Bruce, depuis 1995, a toujours 8 ans) ;

5. Mon téléphone cellulaire Nokia gratuit n’est jamais arrivé, pourtant je croyais que Microsoft et Bill Gates les distribuaient parce qu’il y en avait trop ;

6. J’ai inscrit mon prénom parmi 3 000 autres sur une pétition et j’ai peut-être sauvé ainsi une espèce menacée d’écureuil nain à poil dur en Biélorussie orientale ;

7. Je connais la recette pour ne plus être seul en amour : il suffit d’écrire le prénom d’une personne sur un papier en pensant très fort à elle puis de se gratter le postérieur en tournant dans le sens des aiguilles d’une montre autour d’une Renault 5GT turbo (pas facile de trouver une R5 à Montréal, croyez-moi !) ;

8. J’ai lu au moins 25 tomes de tous les préceptes du Dalaï-Lama et j’ai accumulé du bonheur pour les 4690 prochaines années au moins (qui compenseront peut-être les 3 000 ans de malheur récoltés plus haut) ;

9. Je n’oublie pas les 50 jours et nuits passés à scruter mon écran pour guetter le fameux message qui contenait cet enfoiré de virus dont même Microsoft, Mac Affee, Norton Symantec et Cie étaient incapables de fournir l’antidote et qui, non content de bousiller mon disque dur, risquait au passage de scrapper mon système de son, ma télé HD, ma cafetière et ma rôtisseuse verticale ;

10. Si vous n'envoyez pas ce courriel dans les dix secondes à au moins 8 500 personnes, un dinosaure venu de l’espace viendra dévorer toute votre famille demain à 17h30[2]. »

La curiosité est (parfois) un vilain défaut[modifier]

« L'ingénierie sociale est un terme "fourre-tout" qui désigne l'ensemble des ruses psychologiques utilisées pour encourager les internautes à diminuer leur niveau de vigilance et de sécurité sur la toile. Elles sont employées notamment pour les inciter à ouvrir des pièces jointes dans les courriels, cliquer sur un bouton, suivre un lien, ou remplir un formulaire avec des informations personnelles sensibles[3] ». L’ingénierie sociale se nourrit des émotions humaines et met à profit la kyrielle de technologies modernes disponibles afin de susciter la curiosité de l’utilisateur. Celui-ci, mené par son désir de découvrir ce qui se cache derrière tel lien ou pièce jointe, en oublie la prudence.

L’entreprise du pourriel[modifier]

Un spam ou pourriel est un courriel non désiré, expédié par une entreprise commerciale qui vante les mérites d’un produit ou d’un service. 3,4 millions de courriels sont envoyés dans le monde chaque seconde, soit 107 000 milliards par an. Plus de trois quarts d’entre eux sont des spams. Vente de Viagra, casino à prix cassé... Leur raison d’être ? Les milliers de dollars qu’ils génèrent. Cette catégorie de courriel propose généralement un lien direct vers la page dédiée à la vente. 11 % des spammés cliquent sur ce lien[4], et 3,1 % d’entre eux achètent le produit ou le service proposé... C’est en partie à cause de ce taux de réussite confortable que le phénomène du spam ne s’épuise pas.

Un néophyte pensera qu'il lui suffit de répondre à son interlocuteur (présumé) qu'il ne désire plus recevoir ses sollicitations. Erreur ! Les auteurs de tels méfaits se frottent les mains car ces réactions attestent qu'il y a bien un interlocuteur derrière l'adresse en question. Ils conservent alors d'autant plus précieusement l’adresse en question en prévision d’usages ultérieurs (de nouveaux spams ou la revente de fichiers d'adresses validées).

Pour éviter les attaques juridiques, il arrive fréquemment que les annonceurs publicitaires fassent appel à des spammeurs agissant depuis des territoires où la législation ne reconnaît pas le spam comme illégal. Ceci faute d'un code pénal assez rigoureux, parfois par pur laxisme, ou alors car ces pays ont d’autres urgences politiques à affronter. De tels envois sont profondément malhonnêtes (ils jouent sur la naïveté de l’utilisateur) et pollueurs (en raison de l’énergie dépensée pour l’envoi et par le filtre anti-spam). Face à des perspectives financières alléchantes, ces arguments ne pèsent hélas pas lourd.

Pour combattre le spam, il est donc recommandé en premier lieu de ne jamais y répondre : l'auteur reçoit bien les réponses, mais ne leur réserve pas l’accueil qu’escompterait le destinataire naïf. Il arrive aussi fréquemment que l'auteur apparent (le champ expéditeur) ne soit pas du tout celui qui a expédié le message. C'est alors un innocent qui reçoit votre message de mécontentement et peut-être des centaines d'autres d'internautes se trouvant dans un cas analogue au vôtre.

Pour contrer le spam, il est surtout important d'utiliser un système anti-spam. De telles solutions sont parfois proposées par les fournisseurs de services d'hébergement de courriel. Les logiciels de messageries électroniques proposent également de marquer les messages indésirables comme tels. Ainsi, des systèmes vont déceler de manière préventive les messages susceptibles à l'avenir d'être indésirables.

Dans son livre Le Rapport Lugano[5], Susan George, militante d'ATTAC[6] et citoyenne altermondialiste engagée, propose la tenue d’une réunion de délégués des principales entreprises servant les intérêts privés des groupes oligarchiques. Cette réunion aurait pour ordre du jour la définition des principaux risques susceptibles de réduire le degré de contrôle de ces multinationales sur les ressources planétaires.

John Barlow, fondateur de l'EFF (Fondation des frontières électroniques ou Electronic Frontier Foundation), explique que face à cette minorité contrôlant et privatisant les ressources terrestres, internet (le cinquième pouvoir) est devenu le dernier refuge de l’esprit : le seul espace où les citoyens peuvent s’exprimer vraiment librement et former des propositions alternatives dans tous les domaines de la production et de la consommation.

Or, à la différence des autres arnaques, plus artisanales, le pourriel se distingue par sa dimension industrielle. La minorité des puissants, inquiète de perdre une part du contrôle qu’elle exerce, s’efforce en effet de jeter le discrédit sur le nouvel outil. Avec succès : la pollution du cyberespace par l’industrie du spam diminue naturellement la valeur d’usage d’internet. Plus le spam prolifère, plus le niveau de l’information circulant sur le web s’affaiblit, au bénéfice des pouvoirs en place.

L'impact indirect du spam

En accroissant le risque de perte des courriels honnêtes induit par les filtres anti-spams (leur simple usage ou leur engorgement, voire leur contournement), le pourriel réduit aussi la marge d’utilisation des serveurs de courriels indépendants : il est très difficile de gérer une telle quantité de bruit numérique.

Spam, Spam, Spam, Spam, lovely Spam, wonderful Spam

Découvrez sur netizen3.org[7] la vidéo des Monty Python, les comiques britanniques des années 1970, intitulée Spam[8]. Elle a inspiré aux pionniers du numérique la dénomination anglo-saxonne du pourriel : SPAM !

Scam alias Fraude 419[modifier]

Un député au parlement du canton de Vaud, en Suisse, a été victime d’une version actualisée de cette lettre édifiante[9]. Tombé dans une arnaque par e-mail, il a pris l'avion jusqu'en Afrique pour faire ce qu'il croyait être une bonne affaire de transfert de fonds sur son compte ; il a été séquestré pendant quarante-huit heures par une bande d'escrocs et a dû s'acquitter d'une rançon transférée au Togo. Attiré par une histoire montée de toutes pièces qui lui semblait plausible, et peut-être appâté par l'idée de gagner de l'argent, le député finit par confesser : « Je me suis laissé avoir par une arnaque, c'était invraisemblable ! ». Scam, arnaque nigériane, Fraude 419 : autant de termes pour désigner une escroquerie bien huilée.

Le phénomène brasse chaque année, depuis l’arrivée des technologies modernes, des milliards de dollars. Il se présente sous la forme d’un courriel dans lequel un correspondant, souvent originaire d’un pays africain, explique qu’il possède un pécule de quelques millions de dollars sur un compte bancaire (suisse, allemand, monégasque,...). Il souhaite transférer cet argent, souvent acquis frauduleusement ou servant une bonne cause, sur un compte étranger existant.

Il vous propose ainsi de faire affaire avec lui moyennant un pourcentage sur la somme totale lui appartenant. Suspendue au bout d’un fil inatteignable, aussi tentante que la carotte pour l’âne, l’offre débouche souvent sur un premier versement de la part de sa cible pour couvrir les frais de dossier ou de transfert. Il lui est alors rapidement demandé de verser d'autres petits montants supplémentaires. Avant même d’avoir compris l’arnaque, la victime est délestée d’une partie de sa cagnotte. La transaction s'achève soit lorsque le malheureux pigeon n'a plus les moyens d'avancer les frais annexes réclamés, soit lorsqu’il se rend compte qu'il a fait l’objet d'une arnaque en bonne et due forme et jure, mais un peu tard, qu’on ne l’y reprendra plus.

L’ancêtre du Scam : lettre de Jérusalem Ce qu'on appelle aujourd'hui scam renvoie à une très ancienne escroquerie du XVIIIe siècle. Elle portait le nom de Lettre de Jérusalem. Souvent rédigées à une échelle quasiment industrielle par des détenus, ces lettres rivalisaient d'épisodes romanesques et se présentaient en général sous la forme suivante :

« Monsieur, poursuivi par les révolutionnaires, M. le vicomte de ***, M. le comte de ***, M. le marquis de *** (on prenait soin de choisir le nom d'une personnalité connue et récemment proscrite), au service duquel j'étais en qualité de valet de chambre, prit le parti de se dérober par la fuite à la rage de ses ennemis ; nous nous sauvâmes, nous pûmes cependant sauver un petit coffre contenant les bijoux de Madame, et 30 000 francs en or ; mais, dans la crainte d'être arrêtés, nantis de ces objets, nous enfouîmes notre trésor, puis ensuite nous nous déguisâmes, nous entrâmes dans votre ville et allâmes loger à l'hôtel de ***. […] Vous connaissez sans doute les circonstances qui accompagnèrent l'arrestation de mon vertueux maître, ainsi que sa triste fin. Plus heureux que lui, il me fut possible de gagner l'Allemagne, mais, bientôt assailli par la plus affreuse misère, je me déterminai à rentrer en France. Je fus arrêté et conduit à Paris ; trouvé nanti d'un faux passeport, je fus condamné à la peine des fers.

Dans la position cruelle où je me trouve, je crois pouvoir, sans mériter le moindre blâme, me servir d'une partie de la somme enfouie près de votre ville. Parmi plusieurs noms que nous avions recueillis, mon maître et moi, à l'hôtel, je choisis le vôtre. Je n'ai pas l'honneur de vous connaître personnellement, mais la réputation de probité et de bonté dont vous jouissez dans votre ville m'est un sûr garant que vous voudrez bien vous acquitter de la mission dont je désire vous charger, et que vous vous montrerez digne de la confiance d'un pauvre prisonnier qui n'espère qu'en Dieu et en vous. Veuillez, Monsieur, me faire savoir si vous acceptez ma proposition. Si j'étais assez heureux pour qu'elle vous convînt, je trouverais les moyens de vous faire parvenir le plan, de sorte qu'il ne vous resterait plus qu'à déterrer la cassette ; vous garderiez le contenu entre vos mains ; seulement vous me feriez tenir ce qui me serait nécessaire pour alléger ma malheureuse position. Je suis […]. »

Opt-in / opt-out[modifier]

Ce sont des spams pour certains, pour d’autres des eBulletins, plus communément appelés newsletters. Que signifient opt-in et opt-out ?

Opt-in

L’utilisateur choisit explicitement et en toute conscience de donner son adresse courriel à un site (souvent commercial) pour obtenir régulièrement des informations et autres nouveautés. Le double opt-in est la variante la plus sécurisée : vous entrez votre adresse électronique dans un formulaire, puis recevez un message vous demandant de confirmer votre volonté de vous abonner à ladite liste. Enfin vous y répondez conformément aux instructions afin de finaliser votre abonnement (souvent en suivant un lien sur le web). Sans réponse de votre part, vous ne devriez plus recevoir de messages de cet expéditeur, ce qui évite qu’un importun entre votre adresse dans le formulaire à votre insu. Seul le double opt-in est reconnu comme valide et honnête par les professionnels sérieux du marketing en ligne. Lors d’un opt-in passif, l’utilisateur choisit implicitement de faire partie de la liste de diffusion d’un site. Bien souvent, dans le formulaire d'inscription, une petite case est déjà cochée qui atteste de son accord à recevoir de futurs messages.

Opt-out

L’opt-out désigne les systèmes de diffusion d'information par courriel qui vous inscrivent sur leurs listes a priori et vous laissent vous désinscrire si vous n'êtes pas intéressé par leurs informations. Là aussi, plusieurs variantes sont possibles. Lorsque l’utilisateur choisit de ne pas ou plus recevoir d’e‑mails provenant de cet expéditeur en cochant une case ou un lien allant dans ce sens, on parle d’opt-out actif. En revanche, l’opt-out passif ne peut s’effectuer qu’après avoir reçu les courriels non requis. Cette dernière variante est très proche du spam.

Le phishing[modifier]

Le phishing, ou hameçonnage, illustre parfaitement, dans l’environnement numérique, l’expression mordre à l’hameçon. Vous recevez un message dont l'auteur se fait passer pour un service auquel vous pourriez avoir souscrit. Il s'agit souvent de services de banque ou de marchands en ligne à qui vous vouez généralement une grande confiance. Le message invoque un incident qui vous obligerait à vous (re-)connecter urgemment sur leur site, via un lien placé dans le corps du message. Si vous suivez le lien, votre navigateur ouvrira une page qui ressemble à s'y méprendre au site de l'organisme dont le message est censé émaner.

Cependant, si vous entrez vos codes habituels (identifiant et mot de passe), vous ne serez pas connecté au site en question mais à un leurre chargé de moissonner les codes personnels pour les exploiter en usurpant les identités. Nous n'avons pas essayé de mordre à l'hameçon pour vous dire ce qui se passerait dans un tel cas. Si cela vous est arrivé, merci de prendre contact avec nous pour nous livrer votre témoignage, qui pourrait être publié dans une version ultérieure de cet article.

Le phishing est une méthode très agressive qui joue entièrement sur la crédulité des utilisateurs. Voici quelques informations à connaître pour éviter d’être « pêché-e ». Tout d’abord ces messages commencent quasi-généralement par « che(è)r(e) client-e » (ou autre formule du même type), au lieu d'indiquer vos nom et prénom (voire votre numéro de client ou de compte). On veillera ensuite à entrer soi-même l’adresse URL plutôt que de cliquer sur le lien fourni. Comme celui-ci a sans doute été détourné, le risque de vol d’informations personnelles est très élevé. Les sites web employés pour le phishing ne sont pas ceux des organismes dont ils usurpent l’identité ; si vous suivez le lien fourni, vous constaterez que l'adresse URL n'est pas celle par laquelle vous accédez habituellement à ces services. Enfin, la présence d’un cadenas à côté de l'adresse URL confirmera un cryptage de la page et donc une sécurité plus grande.

Les croque-escrocs[10][modifier]

Les croque-escrocs sont des internautes bienveillants qui traquent les expéditeurs de scam avec patience et en simulant une grande naïveté. Leur objectif est de leur faire perdre beaucoup de temps, d'utiliser les mêmes pratiques qu'eux pour les décourager de recommencer. Mais ils ont surtout pour ambition de réussir à les démasquer et à les dénoncer. Il existe une communauté anglophone assez organisée (419eater, les mangeurs de 419)[11] qui propose un forum de discussion, des conseils pour ceux qui veulent se lancer dans la chasse aux scammeurs et un programme de mentorat pour se faire épauler pendant ses premiers pas de mangeur de 419...

Vertu de prudence[modifier]

Depuis l'arrivée d'internet, la probabilité de se faire cambrioler a été amplifiée. Attention aujourd'hui à bien considérer la nouvelle dimension qu’ont prise les réseaux sociaux : il est arrivé à certains utilisateurs de Facebook de publier sur leur mur les dates de leur absence et, surprise, de retrouver à leur retour de vacances leur habitation visitée et vidée. Il existe encore bien d’autres arnaques nouvelles et évolutives.

Comme dans toute région où l'on est nouveau venu, il existe quelques codes, habitudes et réflexes de vigilance à adopter. « Rien n'est bon ou mauvais en soi, tout dépend de notre pensée » : la sagesse de Shakespeare est toujours d’actualité à l'heure du numérique. Elle rappelle l'importance de bien savoir jongler entre le risque et l’opportunité.

Les bruits et pollutions courants[modifier]

Comme dans l'Amazonie, on trouve aussi dans ses courriels des serpents, moustiques et araignées. Pour profiter du paysage sans piqûre ni morsure, voici un petit guide des créatures locales (types de courriel).

| |

|

|

|

|

| |

Pas de raison particulière. | Publicité massive au moindre coût. | Rien. Surtout ne pas répondre. | Se munir d'un logiciel anti-spam. |

| |

Pas de raison particulière. | Vous arnaquer. | Rien. Surtout ne pas répondre. | Supprimer le courriel. |

| |

Vous avez sans doute souscrit un abonnement volontairement (opt in actif) ou involontairement (opt in passif). | La newsletters permet aux sites lucratifs de transmettre leurs nouveautés rapidement et à moindre coût. | Décider si les informations vous intéressent ou non. | Vous désabonner (opt out). |

| |

Pourquoi pas ? | Usurper votre identité et voler vos coordonnées bancaires. | Contrôler la présence du cadenas dans la barre de recherche. | Tagger le courriel comme indésirable. |

| |

C’est sans doute un ami au grand cœur qui vous les a transmises. | Publicité, diffusion de virus ou malware. | Contrôler les informations et ne pas transférer le courriel. | Supprimer le courriel. |

Notes et références[modifier]

- ↑ Voir par exemple le site hoaxbuster.com

- ↑ Tu as intérêt à y être, tu verras ça arrivera.

- ↑ Rapport Sophos 2011 sur les menaces à la sécurité, p. 7.

- ↑ 2010 MAAWG Email Security Awareness and Usage Report, Ipsos (2010).

- ↑ Le rapport Lugano, Susan George, Fayard (2000).

- ↑ Association pour la taxation des transactions financières et pour l'action citoyenne.

- ↑ www.netizen3.org

- ↑ Vidéo Spam des Monty Python sur YouTube.

- ↑ Un député vaudois kidnappé au Togo, 24 heures (article paru le 24.02.2011).

- ↑ www.croque-escrocs.fr

- ↑ www.419eater.com