Cyberbullying : Différence entre versions

(copié-collé de la version 1.1. mai 2016 de l'ODT CDN) |

|||

| (33 révisions intermédiaires par 17 utilisateurs non affichées) | |||

| Ligne 1 : | Ligne 1 : | ||

| − | + | '''Notions-clés :''' [https://groups.diigo.com/group/e_culture/content/tag/m%C3%A9dias%20sociaux ''médias sociaux''], | |

| + | [https://groups.diigo.com/group/e_culture/content/tag/r%C3%A9seau%20social ''réseau social''], | ||

| + | [https://groups.diigo.com/group/e_culture/content/tag/wiki ''wiki''], | ||

| + | [https://groups.diigo.com/group/e_culture/content/tag/blog ''blog''], | ||

| + | [https://fr.wikipedia.org/wiki/Microblog ''microblog''], | ||

| + | [https://groups.diigo.com/group/e_culture/content/tag/cyberharc%C3%A8lement ''cyberharcèlement''], | ||

| + | [https://groups.diigo.com/group/e_culture/content/tag/cyberbullying ''cyberbullying''], | ||

| + | [https://en.wikipedia.org/wiki/Slapp_Happy ''happy slapping''], | ||

| + | [https://en.wikipedia.org/wiki/Stalking ''stalking''], | ||

| + | [https://fr.wikipedia.org/wiki/Diffamation ''diffamation''], | ||

| + | [https://groups.diigo.com/group/e_culture/content/tag/cyberintimidation ''bouc émissaire numérique''], | ||

| + | [https://fr.wikipedia.org/wiki/Usurpation_d%27identit%C3%A9 ''vol d'identité''], | ||

| + | [https://fr.wikipedia.org/wiki/Escroquerie ''arnaque''], | ||

| + | [https://fr.wikipedia.org/wiki/Adresse_IP ''adresse IP''], | ||

| + | [https://groups.diigo.com/group/e_culture/content/tag/anonymat ''anonymat''], | ||

| + | [https://groups.diigo.com/group/e_culture/content/tag/n%C3%A9tiquette ''nétiquette''], | ||

| + | [https://fr.wikipedia.org/wiki/Web_3.0 ''web 3.0''], | ||

| + | [https://fr.wikipedia.org/wiki/R%C3%A8gle_d%27or ''Règle d'Or''].'' | ||

| − | médias sociaux, cyberharcèlement, cyberbullying, harcèlement numérique | + | '''Profils-clés :''' [https://groups.diigo.com/group/e_culture/content/tag/Wikipedia ''Wikipedia''], [https://en.wikipedia.org/wiki/Anne_Collier ''Collier Anne''],[http://henno.com/ ''Henno Jacques'']. |

| + | ----- | ||

| + | Les médias sociaux (wikis, blogs, réseaux sociaux et microblogs) ont radicalement modifié les comportements humains. Aussi séduisants soient-ils par la promesse d’une citoyenneté mondiale qu’ils laissent entrevoir, ils peuvent également être très dangereux et servir des pratiques moins nobles, comme le cyberbullying. L'expression cyberharcèlement ou cyberbullying a été créée pour qualifier l’usage des technologies modernes au service de comportements hostiles et répétés envers une personne ou un groupe, dans le but de lui nuire intentionnellement. Le cyberbullying compte plusieurs facettes répertoriées. Il est évidemment proscrit par la nétiquette. | ||

| + | |||

| + | === L’intimidation === | ||

| + | La victime reçoit des courriels de menaces ou d'insultes provenant le plus souvent d'une source anonyme. Elle peut également se retrouver au cœur de discussions offensantes et cruelles publiées directement sur des blogs ou des messageries instantanées. Ces actions peuvent relever d'actes de harcèlement visant un individu à titre personnel ou selon son appartenance ethnique, religieuse ou sexuelle. Le harcèlement numérique se caractérise également par l'envoi de contenu pornographique ou d'un nombre de courriels non sollicités assez massif pour bloquer ou perturber l’ensemble de la messagerie. | ||

| − | + | === Les actes d'intrusion=== | |

| + | Ils concernent les actes de piratage à l’encontre de comptes personnels (boîte de courrier électronique ou pages internet). L'assaillant obtient par un moyen illicite ou abusif le mot de passe de sa victime et accède à ses espaces personnels. Il peut ensuite y trafiquer ou modifier ce que bon lui semble : supprimer ou voler des informations personnelles, changer les mots de passe de telle sorte que l'utilisateur ne puisse plus accéder à son site ou envoyer des courriels depuis son compte. Le recours à une fausse identité pour gagner la confiance d’un individu ou pour lui soutirer des informations dans le but intentionnel de nuire (humiliation, menace ou fraude) est également considéré comme un acte intrusif. | ||

| − | == | + | === La diffamation === |

| + | L'assaillant met en place un site web ou un blog lié ou dédié à la victime, voire même prétendument créé par elle. Il y publie alors des contenus diffamants, voire hostiles, comme la propagation de rumeurs et de photographies embarrassantes ou encore la diffusion d’informations personnelles sensibles concernant la victime. Ce type de site encourage souvent une partie des utilisateurs à adopter des comportements également hostiles à l’encontre de l'utilisateur persécuté. | ||

| − | + | === Le happy slapping === | |

| + | Cela consiste à choisir une victime, à l’humilier, à l’agresser, à la passer à tabac ou à en abuser sexuellement tout en filmant la scène à l’aide d’un smartphone. La vidéo est ensuite partagée avec le reste de la communauté. Dans de nombreuses situations, les agresseurs sont des adolescents à la recherche d’amusements nouveaux. Ce qu’on appelle également le vidéolynchage peut causer chez ses victimes de graves dommages psychologiques ou physiques. | ||

| − | ' | + | === Le stalking === |

| + | C'est une forme de harcèlement obsessionnel qui consiste à traquer les moindres faits et gestes d’une personne, en général une célébrité. | ||

| − | + | ==Bouc émissaire numérique== | |

| − | + | Le happy slapping, le stalking, la diffamation ou encore le vol d’identité sont autant de perversions possibles de l’utilisation des médias sociaux et des technologies modernes. Ces comportements ont supplanté les petits mots de menace échangés à la va-vite sous les pupitres, le racket du goûter et autres humiliations juvéniles. De fait, le jeu de pouvoir littéralement pervers qui régit l’ordre social (et même celui de la récréation) est amplifié de façon illimitée par les propriétés elles-mêmes sans bornes du numérique. | |

| − | ' | + | Les conséquences de ces dérives sont bien plus considérables aujourd'hui qu’elles ne l’étaient à l’ère pré-numérique : plus que regrettables, elles sont désormais indélébiles. La cyberintimidation diffère de l’intimidation traditionnelle. En effet : |

| − | + | *elle n’a pas de limite : la cyberintimidation peut suivre un élève rentré à la maison après l’école et en tout autre endroit où des technologies de communication sont accessibles ; | |

| − | + | *elle peut être plus dure : on dit souvent en ligne ce qu’on ne dirait pas en face parce qu’on ne peut pas observer la réaction de l’autre ; | |

| − | + | *elle a une plus grande portée : il est possible de se moquer d’une cible isolée en se servant d’un courriel ou d’un site web destiné à un groupe particulier ou au monde entier. Personne n’est à l’abri de la cyberintimidation, y compris les professeurs, les directeurs d’école et les autres adultes ; | |

| − | + | *elle peut être anonyme : on utilise souvent des adresses de courriel et des noms fictifs. Le plus souvent, le cyberintimidateur connaît sa victime, mais la victime ne sait pas qui est son cyberintimidateur ; | |

| − | Les | + | |

| + | *le dicton « les mots nous glissent sur le dos comme l’eau sur les plumes d’un canard » n’est pas toujours juste. Les mots peuvent faire mal. | ||

| − | == | + | ==Des solutions ?== |

| − | + | Les technologies modernes n'ont encore développé de méthode assez efficace pour chasser les détraqueurs du web. Il existe néanmoins quelques solutions partielles qui permettent de prévenir ou du moins de réduire la fréquence et l’ampleur des abus numériques. Ainsi les wikis (par exemple Wikipedia) enregistrent automatiquement l'adresse IP des contributeurs qui souhaitent conserver leur anonymat. Un contrôle minutieux des publications effectuées est également réalisé par la communauté des contributeurs aguerris. En cas d'abus, l’adresse IP est immédiatement bloquée. L’environnement créé par les wikis n'est certes pas imperméable aux déviances humaines, mais il leur est fortement défavorable. | |

| − | + | Du côté de la loi, on rappellera que l’utilisation du nom d’un tiers (vol d’identité) aux fins de médisance est pénalement répréhensible. Le dépôt de plainte, preuves à l'appui, contre le cyberharcèlement est donc tout à fait recevable par les tribunaux. L’engagement individuel est une autre amorce de réponse efficace, lorsqu’il permet par exemple d’identifier les cercles vicieux et contribue à réorienter les harceleurs actifs ou potentiels vers des pratiques responsables et citoyennes. | |

| − | + | == Conseils aux (jeunes) victimes de cyberintimidation == | |

| − | + | *Ne réponds pas aux messages ou aux affichages des cyberintimidateurs. Si possible, bloque l’expéditeur des courriels ou messages ; | |

| − | + | ||

| + | *garde une copie des messages reçus. Tu n’as pas à les lire, mais tu auras besoin de cette copie si tu décides de dénoncer la cyberintimidation ; | ||

| − | + | *parles-en à quelqu’un, un parent, un professeur, un policier ou un adulte en qui tu as confiance ; | |

| − | + | *si les messages ont été postés sur un site ou une page web, il faut communiquer avec le fournisseur de services internet (FSI). La plupart des FSI ont des politiques sur l’utilisation de leur service ainsi que sur les mesures qu’il est possible de prendre si ces politiques ne sont pas respectées. Un grand nombre de sites contiennent un lien ou un bouton qui permet de signaler un contenu inapproprié. Dans certains cas, les propriétaires des sites peuvent eux-mêmes retirer le contenu et avertir la personne qui l’a affiché, mais dans d’autres cas, il faut porter plainte. | |

| − | + | Tu peux également : | |

| − | |||

| − | |||

| − | |||

| − | |||

| − | + | *Élaborer des règles pour contrer la cyberintimidation dans ton école avec l’aide d’autres élèves, de professeurs et du personnel de l’administration ; | |

| − | + | *sensibiliser ta communauté à la cyberintimidation en organisant des assemblées, en distribuant des dépliants ou en posant des affiches. | |

| − | + | Si tu cyberintimides les autres : | |

| − | |||

| − | |||

| − | |||

| − | Tu | + | *Tu dois réaliser que la cyberintimidation est tout aussi méchante, voire plus, que les formes d’intimidation traditionnelles. Les personnes intimidées en ligne ressentent sensiblement la même chose que les autres personnes intimidées ; |

| − | |||

| − | |||

| − | + | *Souviens-toi que tu ne devrais pas dire en ligne ce que tu ne dirais pas en face ; respecte les autres en ligne comme tu voudrais qu’on te respecte. | |

| − | |||

| − | * Souviens-toi que tu ne devrais pas dire | ||

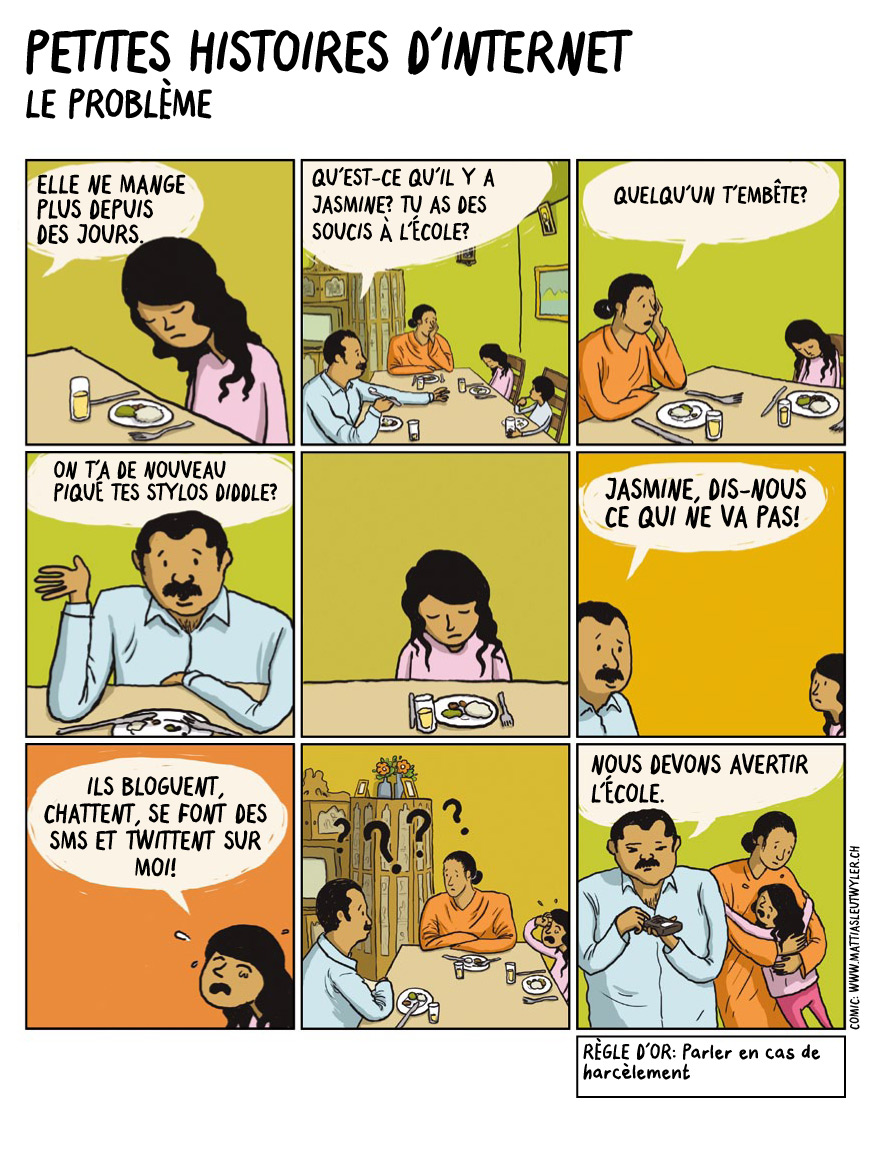

[[Fichier:petites histoires.jpg]] | [[Fichier:petites histoires.jpg]] | ||

| − | + | {| class="wikitable" | |

| + | |- | ||

| + | | '''Conseils d'Anne Collier aux enseignants et parents<ref>Lire aussi Facebook et vos enfants, Jacques Henno, Télémaque (2012).</ref>''' | ||

| + | Anne Collier, pionnière de la prévention des abus sur internet et spécialiste de la question, a co-piloté le groupe de travail qui a produit, en 2009, un rapport sur la confiance et la sécurité sur internet pour le président Obama. | ||

| + | |||

| + | Elle conseille les familles, les écoles et les grands groupes, comme Facebook ou Google, sur les risques d'une vision à court terme. Sur netfamilynews.org et connectsafely.org1, elle publie des bulletins de réflexions, traitant des pratiques sociales innovantes. | ||

| + | |||

| + | Elle suggère avec malice qu'internet est la nouvelle cour de récréation des adolescents. Rien ne sert de leur en interdire l'accès. Pour éviter que les jeunes internautes ne se cachent de leurs aînés pour aller faire des bêtises sur internet, elle se met à leur niveau, le niveau du web 3.0. | ||

| + | |||

| + | Sa vision de la sécurité sur le net version 3.0 se résume en cinq points : | ||

| + | |||

| + | *Recherche de solutions sensées et non fondées sur la peur ; | ||

| + | *Flexible, sur mesure, au lieu de faire la même règle pour tous ; | ||

| − | + | *Respectant la culture de l'apprentissage via le net : mettre les utilisateurs dans une dynamique d'expérience positive, éviter de résumer leur situation à celle des victimes potentielles ; | |

| − | + | *Une vision de la sécurité positive, enrichissante : non pas prévenir de, mais prévenir pour... ; | |

| + | *Engagement entier et constructif à participer à la société. | ||

| + | |} | ||

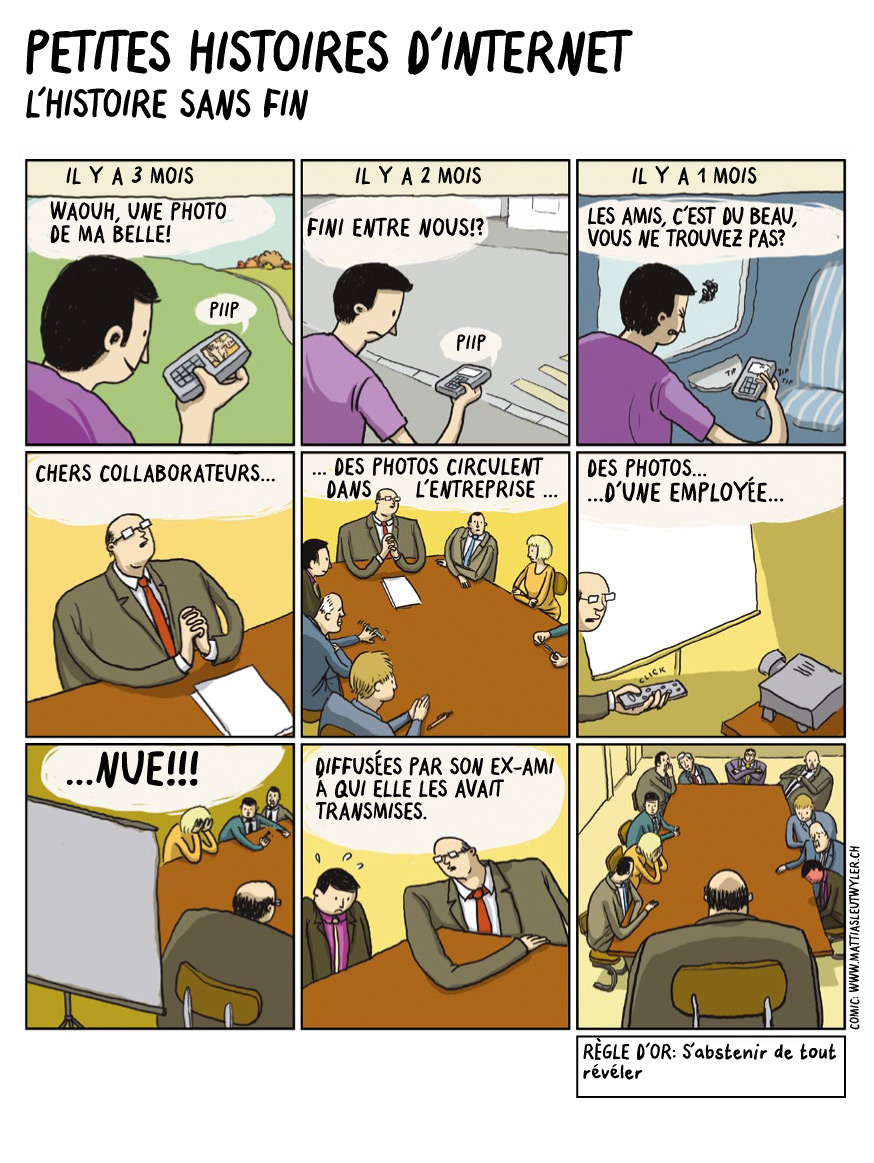

| − | + | [[Fichier:petites histoires2.jpg]] | |

| − | |||

| − | + | D'après: [http://www.petiteshistoiresdinternet.ch www.petiteshistoiresdinternet.ch] | |

| − | + | == Notes et références == | |

| + | <references/> | ||

Version actuelle datée du 10 août 2016 à 14:43

Notions-clés : médias sociaux, réseau social, wiki, blog, microblog, cyberharcèlement, cyberbullying, happy slapping, stalking, diffamation, bouc émissaire numérique, vol d'identité, arnaque, adresse IP, anonymat, nétiquette, web 3.0, Règle d'Or.

Profils-clés : Wikipedia, Collier Anne,Henno Jacques.

Les médias sociaux (wikis, blogs, réseaux sociaux et microblogs) ont radicalement modifié les comportements humains. Aussi séduisants soient-ils par la promesse d’une citoyenneté mondiale qu’ils laissent entrevoir, ils peuvent également être très dangereux et servir des pratiques moins nobles, comme le cyberbullying. L'expression cyberharcèlement ou cyberbullying a été créée pour qualifier l’usage des technologies modernes au service de comportements hostiles et répétés envers une personne ou un groupe, dans le but de lui nuire intentionnellement. Le cyberbullying compte plusieurs facettes répertoriées. Il est évidemment proscrit par la nétiquette.

Sommaire

L’intimidation[modifier]

La victime reçoit des courriels de menaces ou d'insultes provenant le plus souvent d'une source anonyme. Elle peut également se retrouver au cœur de discussions offensantes et cruelles publiées directement sur des blogs ou des messageries instantanées. Ces actions peuvent relever d'actes de harcèlement visant un individu à titre personnel ou selon son appartenance ethnique, religieuse ou sexuelle. Le harcèlement numérique se caractérise également par l'envoi de contenu pornographique ou d'un nombre de courriels non sollicités assez massif pour bloquer ou perturber l’ensemble de la messagerie.

Les actes d'intrusion[modifier]

Ils concernent les actes de piratage à l’encontre de comptes personnels (boîte de courrier électronique ou pages internet). L'assaillant obtient par un moyen illicite ou abusif le mot de passe de sa victime et accède à ses espaces personnels. Il peut ensuite y trafiquer ou modifier ce que bon lui semble : supprimer ou voler des informations personnelles, changer les mots de passe de telle sorte que l'utilisateur ne puisse plus accéder à son site ou envoyer des courriels depuis son compte. Le recours à une fausse identité pour gagner la confiance d’un individu ou pour lui soutirer des informations dans le but intentionnel de nuire (humiliation, menace ou fraude) est également considéré comme un acte intrusif.

La diffamation[modifier]

L'assaillant met en place un site web ou un blog lié ou dédié à la victime, voire même prétendument créé par elle. Il y publie alors des contenus diffamants, voire hostiles, comme la propagation de rumeurs et de photographies embarrassantes ou encore la diffusion d’informations personnelles sensibles concernant la victime. Ce type de site encourage souvent une partie des utilisateurs à adopter des comportements également hostiles à l’encontre de l'utilisateur persécuté.

Le happy slapping[modifier]

Cela consiste à choisir une victime, à l’humilier, à l’agresser, à la passer à tabac ou à en abuser sexuellement tout en filmant la scène à l’aide d’un smartphone. La vidéo est ensuite partagée avec le reste de la communauté. Dans de nombreuses situations, les agresseurs sont des adolescents à la recherche d’amusements nouveaux. Ce qu’on appelle également le vidéolynchage peut causer chez ses victimes de graves dommages psychologiques ou physiques.

Le stalking[modifier]

C'est une forme de harcèlement obsessionnel qui consiste à traquer les moindres faits et gestes d’une personne, en général une célébrité.

Bouc émissaire numérique[modifier]

Le happy slapping, le stalking, la diffamation ou encore le vol d’identité sont autant de perversions possibles de l’utilisation des médias sociaux et des technologies modernes. Ces comportements ont supplanté les petits mots de menace échangés à la va-vite sous les pupitres, le racket du goûter et autres humiliations juvéniles. De fait, le jeu de pouvoir littéralement pervers qui régit l’ordre social (et même celui de la récréation) est amplifié de façon illimitée par les propriétés elles-mêmes sans bornes du numérique.

Les conséquences de ces dérives sont bien plus considérables aujourd'hui qu’elles ne l’étaient à l’ère pré-numérique : plus que regrettables, elles sont désormais indélébiles. La cyberintimidation diffère de l’intimidation traditionnelle. En effet :

- elle n’a pas de limite : la cyberintimidation peut suivre un élève rentré à la maison après l’école et en tout autre endroit où des technologies de communication sont accessibles ;

- elle peut être plus dure : on dit souvent en ligne ce qu’on ne dirait pas en face parce qu’on ne peut pas observer la réaction de l’autre ;

- elle a une plus grande portée : il est possible de se moquer d’une cible isolée en se servant d’un courriel ou d’un site web destiné à un groupe particulier ou au monde entier. Personne n’est à l’abri de la cyberintimidation, y compris les professeurs, les directeurs d’école et les autres adultes ;

- elle peut être anonyme : on utilise souvent des adresses de courriel et des noms fictifs. Le plus souvent, le cyberintimidateur connaît sa victime, mais la victime ne sait pas qui est son cyberintimidateur ;

- le dicton « les mots nous glissent sur le dos comme l’eau sur les plumes d’un canard » n’est pas toujours juste. Les mots peuvent faire mal.

Des solutions ?[modifier]

Les technologies modernes n'ont encore développé de méthode assez efficace pour chasser les détraqueurs du web. Il existe néanmoins quelques solutions partielles qui permettent de prévenir ou du moins de réduire la fréquence et l’ampleur des abus numériques. Ainsi les wikis (par exemple Wikipedia) enregistrent automatiquement l'adresse IP des contributeurs qui souhaitent conserver leur anonymat. Un contrôle minutieux des publications effectuées est également réalisé par la communauté des contributeurs aguerris. En cas d'abus, l’adresse IP est immédiatement bloquée. L’environnement créé par les wikis n'est certes pas imperméable aux déviances humaines, mais il leur est fortement défavorable.

Du côté de la loi, on rappellera que l’utilisation du nom d’un tiers (vol d’identité) aux fins de médisance est pénalement répréhensible. Le dépôt de plainte, preuves à l'appui, contre le cyberharcèlement est donc tout à fait recevable par les tribunaux. L’engagement individuel est une autre amorce de réponse efficace, lorsqu’il permet par exemple d’identifier les cercles vicieux et contribue à réorienter les harceleurs actifs ou potentiels vers des pratiques responsables et citoyennes.

Conseils aux (jeunes) victimes de cyberintimidation[modifier]

- Ne réponds pas aux messages ou aux affichages des cyberintimidateurs. Si possible, bloque l’expéditeur des courriels ou messages ;

- garde une copie des messages reçus. Tu n’as pas à les lire, mais tu auras besoin de cette copie si tu décides de dénoncer la cyberintimidation ;

- parles-en à quelqu’un, un parent, un professeur, un policier ou un adulte en qui tu as confiance ;

- si les messages ont été postés sur un site ou une page web, il faut communiquer avec le fournisseur de services internet (FSI). La plupart des FSI ont des politiques sur l’utilisation de leur service ainsi que sur les mesures qu’il est possible de prendre si ces politiques ne sont pas respectées. Un grand nombre de sites contiennent un lien ou un bouton qui permet de signaler un contenu inapproprié. Dans certains cas, les propriétaires des sites peuvent eux-mêmes retirer le contenu et avertir la personne qui l’a affiché, mais dans d’autres cas, il faut porter plainte.

Tu peux également :

- Élaborer des règles pour contrer la cyberintimidation dans ton école avec l’aide d’autres élèves, de professeurs et du personnel de l’administration ;

- sensibiliser ta communauté à la cyberintimidation en organisant des assemblées, en distribuant des dépliants ou en posant des affiches.

Si tu cyberintimides les autres :

- Tu dois réaliser que la cyberintimidation est tout aussi méchante, voire plus, que les formes d’intimidation traditionnelles. Les personnes intimidées en ligne ressentent sensiblement la même chose que les autres personnes intimidées ;

- Souviens-toi que tu ne devrais pas dire en ligne ce que tu ne dirais pas en face ; respecte les autres en ligne comme tu voudrais qu’on te respecte.

| Conseils d'Anne Collier aux enseignants et parents[1]

Anne Collier, pionnière de la prévention des abus sur internet et spécialiste de la question, a co-piloté le groupe de travail qui a produit, en 2009, un rapport sur la confiance et la sécurité sur internet pour le président Obama. Elle conseille les familles, les écoles et les grands groupes, comme Facebook ou Google, sur les risques d'une vision à court terme. Sur netfamilynews.org et connectsafely.org1, elle publie des bulletins de réflexions, traitant des pratiques sociales innovantes. Elle suggère avec malice qu'internet est la nouvelle cour de récréation des adolescents. Rien ne sert de leur en interdire l'accès. Pour éviter que les jeunes internautes ne se cachent de leurs aînés pour aller faire des bêtises sur internet, elle se met à leur niveau, le niveau du web 3.0. Sa vision de la sécurité sur le net version 3.0 se résume en cinq points :

|

D'après: www.petiteshistoiresdinternet.ch

Notes et références[modifier]

- ↑ Lire aussi Facebook et vos enfants, Jacques Henno, Télémaque (2012).