Sécurité: par la lumière ou l'obscurité ? : Différence entre versions

| Ligne 1 : | Ligne 1 : | ||

| − | + | ''sécurité, obscurité, lumière, secret de fabrication, identification, coopération.'' | |

| + | ----- | ||

| − | + | Juin 1982 : une puissante explosion a lieu en Sibérie, qui frappe un gazoduc. « C'est l'incendie non-nucléaire le plus gigantesque que l'on ait jamais pu voir depuis l'espace », racontera dans ses mémoires Thomas Reed, ancien patron de l'armée de l'air américaine. A l’origine de l'explosion, une défaillance du système de contrôle informatisé que des espions avaient réussi à subtiliser à une entreprise canadienne : la CIA était intervenue sur le logiciel afin qu'il se détraque au bout d'un temps donné. Ceci est un exemple de bombe logique. Depuis cette histoire vraie, rien n'a changé : sa dépendance aux réseaux informatiques interconnectés constitue plus que jamais une menace pour notre société mondialisée. Le secteur militaire est particulièrement concerné, bien entendu, mais terroristes et pirates peuvent également provoquer de graves crises suivies de paniques en intervenant dans les champs financier, médical ou logistique d’un pays. La sécurité sur Internet est un enjeu stratégique. Elle s'exerce tant au niveau individuel (les postes informatiques clients) qu'au niveau collectif (les postes informatiques serveurs). Et dans ce domaine comme dans d’autres, mieux vaut prévenir que guérir. | |

| − | |||

| − | |||

| − | |||

| − | |||

| − | La sécurité sur | ||

== Posséder l’information c’est détenir le pouvoir == | == Posséder l’information c’est détenir le pouvoir == | ||

| − | Cacher la clé de son appartement dans | + | Cacher la clé de son appartement dans sa boîte aux lettres et présumer que personne ne la trouvera n’est pas nécessairement la stratégie la plus efficace si l’on espère mettre ses biens en sécurité. C’est pourtant cette option que choisissent la plupart des grandes entreprises numériques. Concrètement, la clé est la faille de sécurité connue par son fabricant : celui-ci préfère la dissimuler aux yeux du public en espérant que personne ne la découvrira et ne la rendra publique, plutôt que d’avertir ses utilisateurs qu’ils courent le risque d’être cambriolés et qu’ils doivent se préparer à cette éventualité. |

| + | On parle dans ce cas de « sécurité par l'obscurité », appuyée par le principe du secret de fabrication : si vous ne savez pas comment fonctionne mon système de l'intérieur, alors vous ne pourrez pas le prendre en faute. Pour ce faire, les auteurs des programmes informatiques gardent au secret le code source qui permet à leurs logiciels de fonctionner. Cela revient en quelque sorte à autoriser quelqu’un à conduire une voiture, mais en lui interdisant d'en soulever le capot au prétexte que ce qui s’y trouve est dangereux et classé « secret défense » ; même pour un mécanicien. Seuls un petit nombre de personnes, triées sur le volet, sont donc autorisées à lire le logiciel, à le modifier, à la vérifier et à l’améliorer. Cette approche pourrait passer pour la plus sûre, or il s'avère qu’elle connaît, en pratique, de nombreuses défaillances. Dans le meilleur des cas, un indiscret futé (hacker) trouvera une faille, malgré toutes les précautions prises, et détournera le logiciel de sa fonction première ; dans le pire des cas c’est un scélérat (cracker) qui trouvera la clé : les conséquences de son action pourront alors être désastreuses. | ||

| − | + | == Et si fournir la clé était la solution ? == | |

| − | + | Le principe de la sécurité par la transparence s'appuie sur l'idée que si un code source est laissé à la libre consultation de tout un chacun, sa probabilité de sécurité et d’inviolabilité s’en trouvera augmentée. Des développeurs de logiciels venus de tous horizons pourront le télécharger et observer son mode de fonctionnement, identifier ses failles, dénicher des bugs, s'entendre et, au final, aboutir à un degré de sécurité supérieur reposant sur l'intelligence collective. Ce modèle est adopté et promu par la communauté Open BSD qui, dans le monde du logiciel libre, a fait de la sécurité sa préoccupation première. La sécurité par la transparence a également été adoptée dans le cas de certains systèmes tels que GNU/Linux, qui est à la base de tout système informatique, ? On peut dire ça aussi fermement ? et pour la distribution de Debian | |

La sécurité par la transparence s'appuie sur l'idée que si le code source est en libre consultation pour tout le monde, ceci va augmenter sa probabilité d'être sûr et inattaquable, donc sans défaillances. Des développeurs de logiciels de tous horizons pourront le télécharger et regarder son mode de fonctionnement, identifier les failles, dénicher des bugs, s'entendre et, au final, aboutir à un degré de sécurité supérieur basé sur l'intelligence collective. Ce modèle est adopté et promu par la communauté Open BSD qui, dans le monde du logiciel libre, a la sécurité pour principale préoccupation. | La sécurité par la transparence s'appuie sur l'idée que si le code source est en libre consultation pour tout le monde, ceci va augmenter sa probabilité d'être sûr et inattaquable, donc sans défaillances. Des développeurs de logiciels de tous horizons pourront le télécharger et regarder son mode de fonctionnement, identifier les failles, dénicher des bugs, s'entendre et, au final, aboutir à un degré de sécurité supérieur basé sur l'intelligence collective. Ce modèle est adopté et promu par la communauté Open BSD qui, dans le monde du logiciel libre, a la sécurité pour principale préoccupation. | ||

La sécurité par la transparence est néanmoins déjà adoptée pour certains systèmes comme GNU/Linux, qui est à la base de tout système informatique et aussi pour la distribution de Debian [lien interne] | La sécurité par la transparence est néanmoins déjà adoptée pour certains systèmes comme GNU/Linux, qui est à la base de tout système informatique et aussi pour la distribution de Debian [lien interne] | ||

| − | |||

| − | |||

| − | |||

| − | |||

== Quelques infos == | == Quelques infos == | ||

| Ligne 27 : | Ligne 20 : | ||

=== Chiffrement : une enveloppe pour les courriels === | === Chiffrement : une enveloppe pour les courriels === | ||

| − | Envoyer un courriel c'est un peu comme envoyer une carte | + | Envoyer un courriel, c'est un peu comme envoyer une carte postale : toute personne se trouvant sur le chemin du message et possédant un minimum de compétence informatique sera capable de le lire. Personne, pourtant, en principe, ne livrerait à une carte postale des données très personnelles, ni même des informations professionnelles sensibles. Chiffrer un message revient à utiliser une enveloppe. |

=== Clef GPG === | === Clef GPG === | ||

| − | Le système le plus efficace pour chiffrer des messages | + | Le système le plus efficace pour chiffrer des messages consiste à utiliser une clé GPG. Cela nécessite un petit programme qui s'installe sur tous les ordinateurs et qu'on apprend à manipuler en moins de cinq minutes. Il permet d'assurer un très haut niveau de confidentialité des données. Seule contrainte : pour qu'un échange soit sécurisé, il faut que l'expéditeur et le destinataire utilisent le même système. |

=== Matériel de guerre === | === Matériel de guerre === | ||

| − | Les États surveillent de près tout ce qui touche à leur cryptographie. Ils | + | Les États surveillent de près tout ce qui touche à leur cryptographie. Ils sont longtemps restés très restrictifs quant à l'utilisation des systèmes de chiffrement, considérant qu'il s'agit de matériel de guerre. Les agences de renseignement ainsi que les trafiquants d'armes et de drogue utilisent de tels systèmes pour faire circuler l'information. |

=== Chiffrement késako? === | === Chiffrement késako? === | ||

| − | Le chiffrement est un concept mathématique complexe. | + | Le chiffrement est un concept mathématique complexe. Il est aussi le fruit d’une course poursuite perpétuelle entre chiffreurs et déchiffreurs. Difficile, du reste, dans cet affrontement pas toujours pacifique, de toujours distinguer les gentils des méchants, et de dire à coup sûr de quel côté se situe le service de renseignement des États, démocratiques ou non. La généralisation de la numérisation des données ou des communications a fait exploser la demande de chiffrement. <ref>Adapté d’un article de Lucia Sillig paru dans Le temps (Genève, janvier 2011) et d'un commentaire de Grégoire Ribordy, directeur de la société de cryptographie genevoise ID Quantique. </ref> |

| + | |||

| − | + | Le chiffrement a toujours été utilisé en temps de guerre. C’était déjà le cas à l'époque de Jules César. Les premiers ordinateurs sont le fruit des efforts de décryptage des messages ennemis pendant la Seconde Guerre mondiale (lire à ce sujet « la machine de Turing »). | |

| − | |||

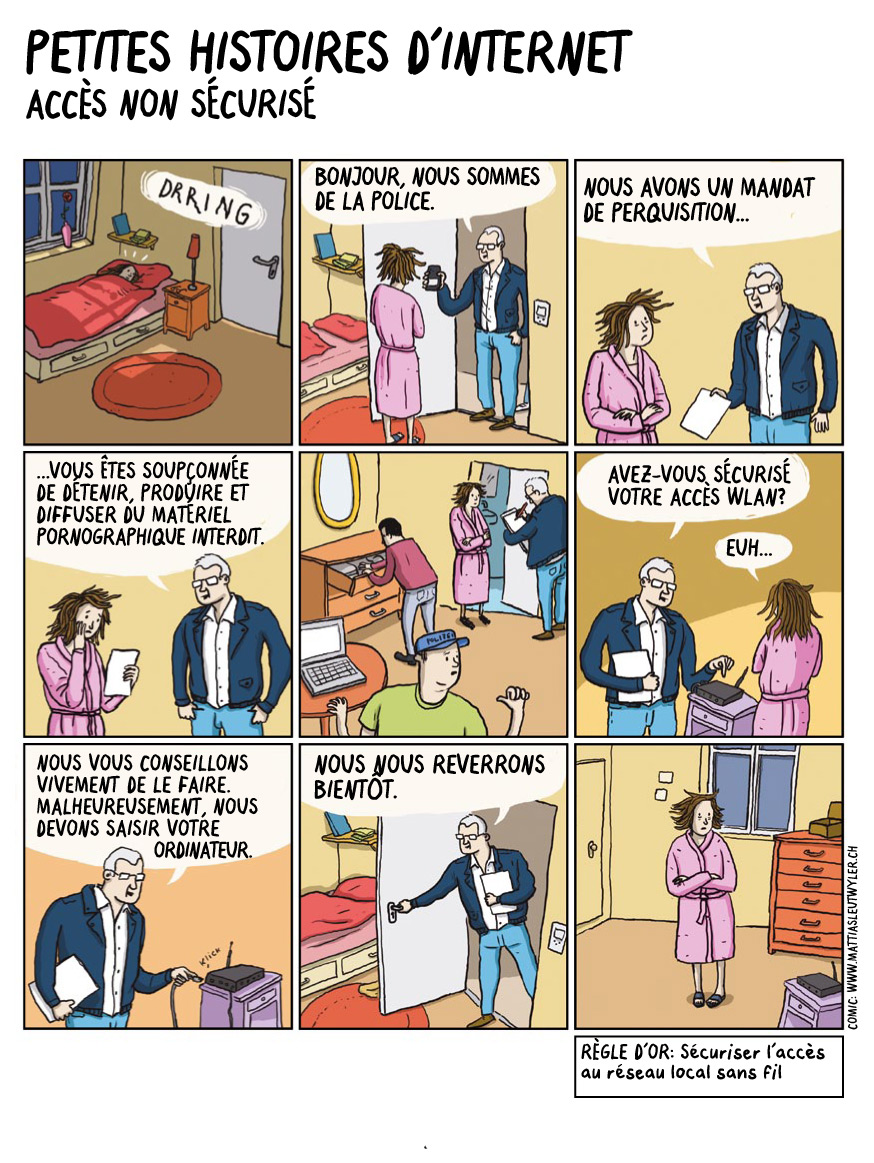

[[Fichier:petiteshistoires5.jpg]] | [[Fichier:petiteshistoires5.jpg]] | ||

== Sources et notes == | == Sources et notes == | ||

| + | |||

| + | <references/> | ||

http://www.openbsd.org/fr/ | http://www.openbsd.org/fr/ | ||

Version du 21 septembre 2011 à 16:35

sécurité, obscurité, lumière, secret de fabrication, identification, coopération.

Juin 1982 : une puissante explosion a lieu en Sibérie, qui frappe un gazoduc. « C'est l'incendie non-nucléaire le plus gigantesque que l'on ait jamais pu voir depuis l'espace », racontera dans ses mémoires Thomas Reed, ancien patron de l'armée de l'air américaine. A l’origine de l'explosion, une défaillance du système de contrôle informatisé que des espions avaient réussi à subtiliser à une entreprise canadienne : la CIA était intervenue sur le logiciel afin qu'il se détraque au bout d'un temps donné. Ceci est un exemple de bombe logique. Depuis cette histoire vraie, rien n'a changé : sa dépendance aux réseaux informatiques interconnectés constitue plus que jamais une menace pour notre société mondialisée. Le secteur militaire est particulièrement concerné, bien entendu, mais terroristes et pirates peuvent également provoquer de graves crises suivies de paniques en intervenant dans les champs financier, médical ou logistique d’un pays. La sécurité sur Internet est un enjeu stratégique. Elle s'exerce tant au niveau individuel (les postes informatiques clients) qu'au niveau collectif (les postes informatiques serveurs). Et dans ce domaine comme dans d’autres, mieux vaut prévenir que guérir.

Sommaire

Posséder l’information c’est détenir le pouvoir

Cacher la clé de son appartement dans sa boîte aux lettres et présumer que personne ne la trouvera n’est pas nécessairement la stratégie la plus efficace si l’on espère mettre ses biens en sécurité. C’est pourtant cette option que choisissent la plupart des grandes entreprises numériques. Concrètement, la clé est la faille de sécurité connue par son fabricant : celui-ci préfère la dissimuler aux yeux du public en espérant que personne ne la découvrira et ne la rendra publique, plutôt que d’avertir ses utilisateurs qu’ils courent le risque d’être cambriolés et qu’ils doivent se préparer à cette éventualité. On parle dans ce cas de « sécurité par l'obscurité », appuyée par le principe du secret de fabrication : si vous ne savez pas comment fonctionne mon système de l'intérieur, alors vous ne pourrez pas le prendre en faute. Pour ce faire, les auteurs des programmes informatiques gardent au secret le code source qui permet à leurs logiciels de fonctionner. Cela revient en quelque sorte à autoriser quelqu’un à conduire une voiture, mais en lui interdisant d'en soulever le capot au prétexte que ce qui s’y trouve est dangereux et classé « secret défense » ; même pour un mécanicien. Seuls un petit nombre de personnes, triées sur le volet, sont donc autorisées à lire le logiciel, à le modifier, à la vérifier et à l’améliorer. Cette approche pourrait passer pour la plus sûre, or il s'avère qu’elle connaît, en pratique, de nombreuses défaillances. Dans le meilleur des cas, un indiscret futé (hacker) trouvera une faille, malgré toutes les précautions prises, et détournera le logiciel de sa fonction première ; dans le pire des cas c’est un scélérat (cracker) qui trouvera la clé : les conséquences de son action pourront alors être désastreuses.

Et si fournir la clé était la solution ?

Le principe de la sécurité par la transparence s'appuie sur l'idée que si un code source est laissé à la libre consultation de tout un chacun, sa probabilité de sécurité et d’inviolabilité s’en trouvera augmentée. Des développeurs de logiciels venus de tous horizons pourront le télécharger et observer son mode de fonctionnement, identifier ses failles, dénicher des bugs, s'entendre et, au final, aboutir à un degré de sécurité supérieur reposant sur l'intelligence collective. Ce modèle est adopté et promu par la communauté Open BSD qui, dans le monde du logiciel libre, a fait de la sécurité sa préoccupation première. La sécurité par la transparence a également été adoptée dans le cas de certains systèmes tels que GNU/Linux, qui est à la base de tout système informatique, ? On peut dire ça aussi fermement ? et pour la distribution de Debian

La sécurité par la transparence s'appuie sur l'idée que si le code source est en libre consultation pour tout le monde, ceci va augmenter sa probabilité d'être sûr et inattaquable, donc sans défaillances. Des développeurs de logiciels de tous horizons pourront le télécharger et regarder son mode de fonctionnement, identifier les failles, dénicher des bugs, s'entendre et, au final, aboutir à un degré de sécurité supérieur basé sur l'intelligence collective. Ce modèle est adopté et promu par la communauté Open BSD qui, dans le monde du logiciel libre, a la sécurité pour principale préoccupation. La sécurité par la transparence est néanmoins déjà adoptée pour certains systèmes comme GNU/Linux, qui est à la base de tout système informatique et aussi pour la distribution de Debian [lien interne]

Quelques infos

Chiffrement : une enveloppe pour les courriels

Envoyer un courriel, c'est un peu comme envoyer une carte postale : toute personne se trouvant sur le chemin du message et possédant un minimum de compétence informatique sera capable de le lire. Personne, pourtant, en principe, ne livrerait à une carte postale des données très personnelles, ni même des informations professionnelles sensibles. Chiffrer un message revient à utiliser une enveloppe.

Clef GPG

Le système le plus efficace pour chiffrer des messages consiste à utiliser une clé GPG. Cela nécessite un petit programme qui s'installe sur tous les ordinateurs et qu'on apprend à manipuler en moins de cinq minutes. Il permet d'assurer un très haut niveau de confidentialité des données. Seule contrainte : pour qu'un échange soit sécurisé, il faut que l'expéditeur et le destinataire utilisent le même système.

Matériel de guerre

Les États surveillent de près tout ce qui touche à leur cryptographie. Ils sont longtemps restés très restrictifs quant à l'utilisation des systèmes de chiffrement, considérant qu'il s'agit de matériel de guerre. Les agences de renseignement ainsi que les trafiquants d'armes et de drogue utilisent de tels systèmes pour faire circuler l'information.

Chiffrement késako?

Le chiffrement est un concept mathématique complexe. Il est aussi le fruit d’une course poursuite perpétuelle entre chiffreurs et déchiffreurs. Difficile, du reste, dans cet affrontement pas toujours pacifique, de toujours distinguer les gentils des méchants, et de dire à coup sûr de quel côté se situe le service de renseignement des États, démocratiques ou non. La généralisation de la numérisation des données ou des communications a fait exploser la demande de chiffrement. [1]

Le chiffrement a toujours été utilisé en temps de guerre. C’était déjà le cas à l'époque de Jules César. Les premiers ordinateurs sont le fruit des efforts de décryptage des messages ennemis pendant la Seconde Guerre mondiale (lire à ce sujet « la machine de Turing »).

Sources et notes

- ↑ Adapté d’un article de Lucia Sillig paru dans Le temps (Genève, janvier 2011) et d'un commentaire de Grégoire Ribordy, directeur de la société de cryptographie genevoise ID Quantique.